第五章 配置远程访问服务

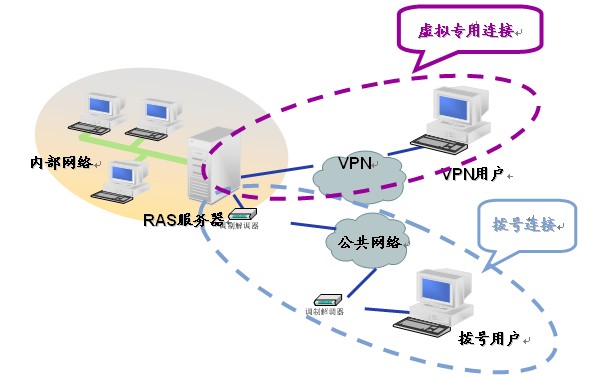

远程访问服务(Remote Access Service,RAS)允许客户机通过拨号连接或虚拟专用链接登陆网络。

远程访问服务(RAS)提供了两种连接方式

1. 拨号网络

2. 虚拟专用网络

拨号网络组建

1. 拨号网络客户端

2. 远程访问服务器

3. WAN结构

链接类型:

1) 公共交换电话网(Public Switch Teliphone Network,PSTN)

2) 综合业务数字网(Integrated Services Digital Network,ISDN)

3) 非对称数字用户线(Asymmetric Digital Subscriber Line,ADSL)

4. 远程访问协议

1) 点到点协议(Point-to-Point Protocol ,PPP)

2) 串行线路网际协议(Serial Line Internet Protocol ,SLIP)

3) Microsoft RAS协议

5. LAN协议

LAN协议时远程访问客户用来访问连接到远程访问服务器上的网络资源而是用的协议

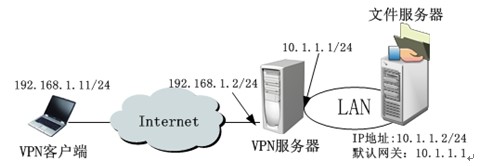

VPN组件

1. VPN客户端

2. VPN服务器

3. 隧道

4. VPN连接

5. 隧道协议

6. 传输互联网络

配置远程访问服务

1. 激活路由和远程访问服务

2. 配置远程访问服务器

3. 配置客户机网络连接

配置远程访问服务器

服务器的属性

常规、安全、IP、PPP和日志

配置端口

PPTP封装是用PPP协议

L2TP封装是用IPsec

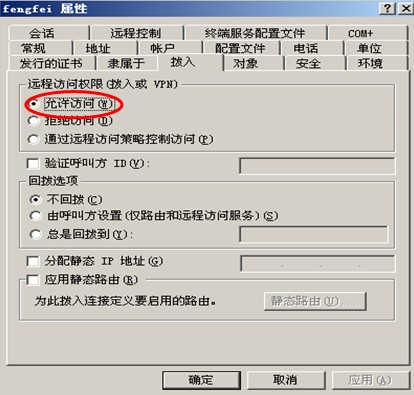

配置用户拨入属性

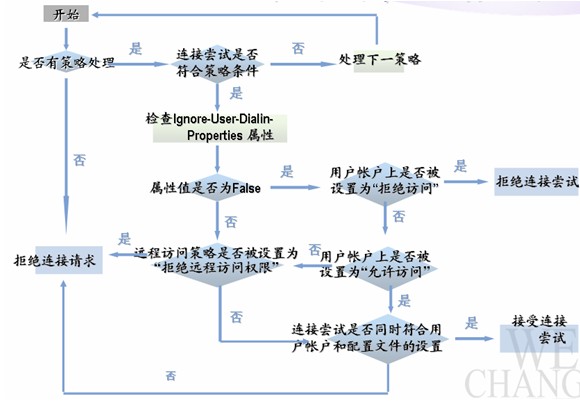

远程访问策略的组成

远程访问策略是一组定义允许或拒绝连接的有序规则

1. 条件

a) “Windows-Groups”表示用户所属的组

b) “Day-And-Time-Restrictions”表示每周允许用户连接的日期和时间

2. 远程访问权限

a) 【授予远程访问权限】或【拒绝远程访问权限】

3. 配置文件

编辑配置文件

1. 拨入限制

2. IP

3. 多重链接、

4. 身份验证

a) PAP

b) CHAP

5. 加密

i. 无加密

ii. 基本加密

iii. 增强加密

iv. 最强加密

6. 高级

远程访问策略的应用规则

第六章 PKI与证书服务应用

PKI(Public Key Infrastructure,公钥基础结构)是通过使用公钥技术和数字证书来确保系统 信息安全并负责验证数字证书持有者身份的一种体系。

PKI由公钥加密技术、数字证书、证书颁发机构(CA),注册机构(RA)等共同组成

1. 数字证书用于用户的身份验证

2. CA是一个可信任的实体,负责发布、更新和吊销证书

3. RA接受用户的请求等功能

PKI体系能够实现的功能有

4. 身份认证

5. 数据完整性

6. 数据机密性

7. 操作的不可否认性

公钥加密技术:对称、非对称、单向加密

公钥(Public Key)和私钥(Private Key)

1. 密钥是成对生成的,这两个密钥互不相同,两个密钥可以互相加密和解密

2. 不能根据一个密钥来推算得出另一个密钥

3. 公钥对外公开;私钥只有私钥的持有人才知道

4. 私钥应该由密钥的持有人妥善保管

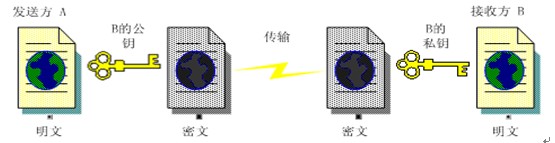

数据加密

1. 发送方使用接收方的公钥加密数据

2. 当接收方使用自己的私钥解密这些数据

3. 数据加密能保证所发送数据的机密性

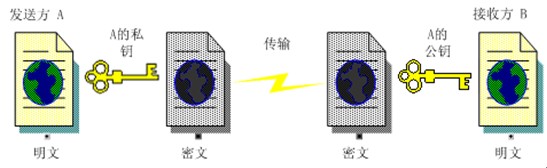

数字签名

1. 发送方使用自己的私钥加密

2. 接收方使用发送方的公钥解密

3. 身份验证、数据的完整性 、操作的不可否认性

什么是证书

1. PKI系统中的数字证书简称证书

2. 它把公钥和拥有对应私钥的主体的标识信息(如名称、电子邮件、身份证号等)捆绑在一起

3. 证书的主体可以是用户、计算机、服务等

4. 证书可以用于很多方面

a) Web 用户身份验证

b) Web 服务器身份验证

c) 安全电子邮件

d) Internet 协议安全 (IPSec)

5. 数字证书是由权威公正的第三方机构即CA签发的

6. 证书包含以下信息

a) 使用者的公钥值

b) 使用者标识信息(如名称和电子邮件地址)

c) 有效期(证书的有效时间)

d) 颁发者标识信息

e) 颁发者的数字签名

CA的作用

1. CA的核心功能就是颁发和管理数字证书

2. 具体描述如下

1) 处理证书申请

2) 鉴定申请者是否有资格接收证书

3) 证书的发放

4) 证书的更新

5) 接收最终用户数字证书的查询、撤销

6) 产生和发布证书吊销列表(CRL)

7) 数字证书的归档

8) 密钥归档

9) 历史数据归档

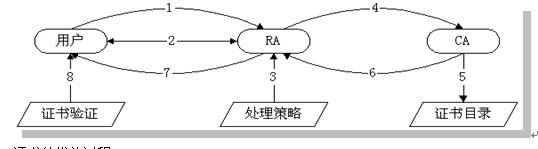

证书的发放过程

1. 证书申请

a) 用户根据个人信息填好申请证书的信息并提交证书申请信息

2. RA确认用户

a) 在企业内部网中,一般使用手工验证的方式,这样更能保证用户信息的安全性和真实性

3. 证书策略处理

a) 如果验证请求成功,那么,系统指定的策略就被运用到这个请求上,比如名称的约束、密钥长度的约束等

4. RA提交用户申请信息到CA

a) RA用自己私钥对用户申请信息签名,保证用户申请信息是RA提交给CA的

5. CA为用户生成密钥对,并用CA的签名密钥对用户的公钥和用户信息ID进行签名,生成电子证书

这样,CA就将用户的信息和公钥捆绑在一起了,然后,CA将用户的数字证书和用户的公用密钥公布到目录中

6. CA将电子证书传送给批准该用户的RA

7. RA将电子证书传送给用户(或者用户主动取回)

8. 用户验证CA颁发的证书

a) 确保自己的信息在签名过程中没有被篡改,而且通过CA的公钥验证这个证书确实由所信任的CA机构颁发

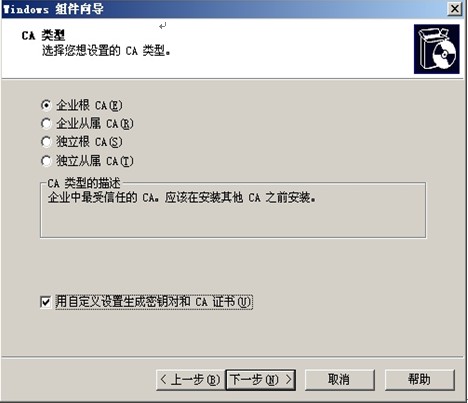

企业CA的主要特点:

1. 企业CA需要AD服务,即计算机在活动目录中才可以

2. 当安装企业根CA时,对于域中的所有用户和计算机,它都会自动添加到受信任的根证书颁发机构的证书存储中。

3. 必须是域管理员,或是对AD具有写权限的管理员,才能安装企业根CA

独立CA主要特征:

1. 独立CA不需要使用AD目录服务

2. 向独立CA提交证书申请时,证书申请者必须在证书申请中明确提供所有关于自己的标识信息以及证书申请所需的证书类型。

3. 默认情况下,发送到独立CA的所有证书申请都被设置为挂起,一直到独立CA的管理员验证申请者的身份并批准申请。

在Web服务器上设置SSL

1. 生成证书申请

2. 提交证书申请

3. 颁发证书

4. 在Web服务器上安装证书

5. 启用安全通道(SSL)

6. 使用HTTPS协议访问网站

欢迎到

欢迎到